Hunderte Websites gefährdet, nachdem Microsoft’s Azure-Cloud kompromittiert wurde

Microsoft wird in seiner Azure-Cloud regelmäßig Opfer von sogenanntem Domain Hijacking (Kapern von Domains) und tut bislang relativ wenig gegen diese Praxis. Insgesamt konnten Cyberkriminelle mittlerweile mehr als 240 Websites entführen, um Benutzer anschließend zum Herunterladen unerwarteter Inhalte wie Malware, bösartige Chrome-Erweiterungen, Online-Glücksspiele, Online Slots und Inhalte für Erwachsene umzuleiten. Teilweise sind auch weltweit bekannte Organisationen und Marken betroffen, unter anderem auch Siemens, Autodesk, Warner Bros., UNESCO, Toshiba, XEROX, Getty Images, Red Cross, Volvo, Honeywell, Hawaiian Airlines und Total.

Wie funktioniert der Hack?

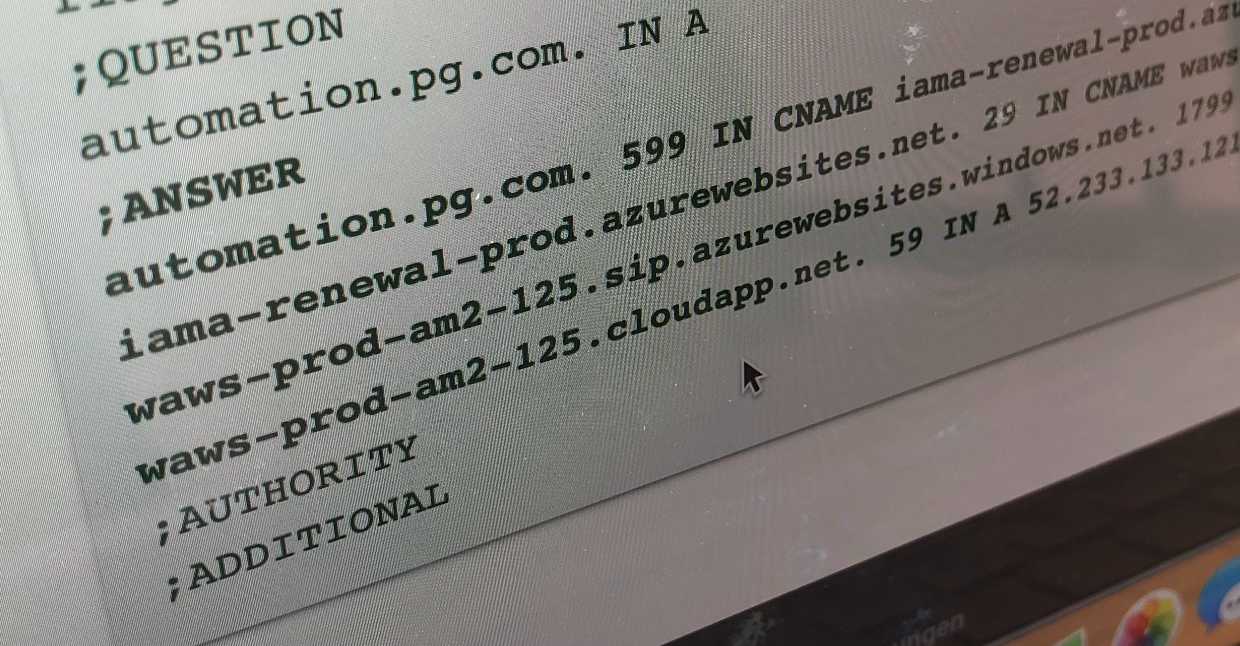

Das hijacken einer Subdomain läuft in den meisten Fällen wie folgt ab: Große Unternehmen nutzen meist Cloud-Dienste um ihre Webseiten besser skalieren zu können und müssen dafür auch entsprechende CNAME-Einträge bei ihrer eigentlichen Hauptdomain hinterlegen. Durch den CNAME-Eintrag können nun die Webseitenbesucher zu dem zuvor konfigurierten Cloud-Dienst geleitet werden um von dort aus die Webseite auszuliefern.

Dies hat allerdings einen gravierenden Nachteil, sollte eine entsprechende Subdomain später einmal nicht mehr genutzt werden, allerdings das löschen des CNAME-Eintrags vergessen werden, können Kriminelle sich diesen Umstand zu nutze machen. Dafür muss lediglich ein entsprechendes Konto bei dem jeweiligen Cloud-Dienst eröffnet und den nun wieder frei gewordenen, allerdings nicht gelöschten, CNAME-Eintrag hinterlegt werden – danach werden sämtliche Besucher zu einer komplett anderen Webseite geleitet, obwohl diese die richtige Domain eingegeben haben.

Häufig wird dieser Traffic dann für Werbe-Spam für Online-Glücksspiele, Phishing oder andere fragwürdige Machenschaften verwendet, bei gut gemachten Phishing-Webseiten bekommen die betroffenen Unternehmen meist erst sehr spät davon überhaupt etwas mit.

Welche Webseiten sind betroffen?

Hauptsächlich sind und waren Internetseiten betroffen die über Microsoft’s Azure Cloud gehostet waren, allerdings findet Domain Hijacking auch bei Amazon’s AWS Dienst sowie bei Shop-Hosting-Portalen wie Shopify statt. Das Problem besteht im Grunde überall dort, wo man seine eigene (Sub)Domain durch einen CNAME-Eintrag aufschalten kann. Zwar handelt es sich bei den meisten Domains eher um unbekanntere Unternehmen, dennoch sind auch einige sehr bekannte Marken darunter. Eine komplette Liste der betroffenen Domains wurde kürzlich von Zach Edwards auf dem Internetportal Medium.com veröffentlicht und anschließend auch über Twitter weiterverteilt, einige Weiterleitungen sind zum derzeitigen Stand noch aktiv andere wurden bereits abgeschaltet.

Neben P&G, ein in 70 Ländern vertretener Konsumgüter-Konzern waren auch internationale Technologiekonzerne wie Toshiba oder ein Deutsches Online Casino von Subdomain-Hijacking über Cloud-Dienste betroffen. Auch eine türkische Webseite von Mercedes-Benz sowie eine Subdomain von McDonalds finden sich in der kürzlich veröffentlichten Liste der betroffenen Unternehmen wieder. Oftmals sind diese Umleitungen allerdings nur von kurzer Dauer, da es manche Hacker vor allem auf die Bug-Bounty-Programme populärer Firmen abgesehen haben. Beim Bug-Bounty erhalten Hacker für das melden von Sicherheitslücken nämlich meist eine durchaus ordentliche Belohnung von den betroffenen Unternehmen bezahlt, sodass fehlerhafte Domain-Konfigurationen recht schnell behoben werden.

Wie kann man Subdomain Hijacking verhindern?

Grundsätzlich ist das hijacken einer Domain nur möglich, falls nicht mehr verwendete CNAME-Eiträge bei einer Domain vorhanden sind. Website-Administratoren sollten also stets darauf achten, die jeweilige CNAME-Konfiguration noch vor der eigentlichen Abschaltung des Cloud-Instanz zu entfernen. Domain Hijacking könnte so effektiv vermieden werden, setzt allerdings voraus, dass der Administrator sich mit dieser Thematik auch beschäftigt.

Zu einem noch besseren Schutz sollten auch Cloud-Dienste Neukunden besser verifizieren. Auch beim anlegen neuer Instanzen könnte beispielsweise zusätzlich die tatsächliche Inhaberschaft einer Domain überprüft werden um so gegen Subdomain Hijacking besser vorgehen zu können. Manche Anbieter verlangen deshalb heute schon einen zusätzlichen TXT-Eintrag mit einem speziellen Verifikationscode um die Inhaberschaft einer Domain zu bestätigen und besser abzusichern.